El estándar de ciberseguridad de Megavatio Control

Categoría: blog , Casos de Éxito

La ciberseguridad en las instalaciones industriales es vital. Ya lo decía SIEMENS «Sin ciberseguridad no hay Industria 4.0«.

En Megavatio Control tenemos muy interiorizada esta necesidad desde el principio. Nuestro sistema se ha diseñado basado en la seguridad de manera que es muy robusto. En esta entrada explicaremos con qué herramientas implantamos estos máximos estándares de seguridad.

Los Servidores

Contamos con varios servidores físicos dedicados contratados a un proveedor de alojamiento de primer nivel. Estos servidores están físicamente alojados en varias localizaciones. Además contamos con varios servidores y equipos en ubicaciones corporativas.

Los servidores tienen sistemas operativos basados en Linux, las distribuciones más seguras y versátiles, que nos permite crear servidores virtualizados en su interior. Así contamos con un servidor Linux (físico o virtual) para cada cliente, servicio, aplicación … Por ejemplo uno para MVScada, otro para las webs públicas, otro para los backups, otro para ener.com.es, otro para Green Energy Tracker, …

Los servidores locales, además, cuentan en algunos casos, con cifrados de los discos duros.

Contamos con una batería de direcciones IP y de dominios que podemos balancear entre todas las máquinas.

Así, en caso de fallo de uno de los servidores existe backup de toda la información en varias localizaciones, pero además el servicio se puede levantar en otra ubicación. Así estamos protegidos ante fallos de los equipos, corrupción de los datos e incluso ataques de denegación de servicio.

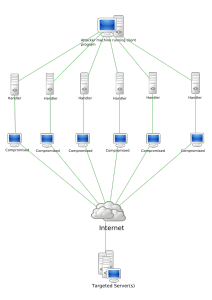

Las comunicaciones entre usuarios y servidor

Todas las comunicaciones entre los usuarios y las instalaciones se hacen a través del servidor. De su interfaz web. Es decir, los usuarios no tienen acceso directo a los equipos de campo que están «blindados».

Las comunicaciones web se hacen utilizando un Protocolo seguro de transferencia de hipertexto (HTTPS), así el navegador del cliente verifica el certificado de nuestra web y establece una comunicación a través de un canal cifrado.

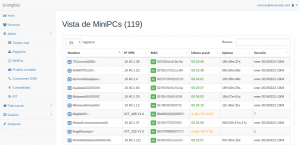

Los equipos de campo

Evitamos instalar equipos de campo y así hacer lecturas remotas y directas desde el servidor, pero no siempre es posible. En campo instalamos equipos basados en Linux, aunque de distinta naturaleza. Estos equipos, están securizados igual que los servidores.

En los casos que se requiere de soluciones de automática utilizamos Arduino u equipos de fabricantes industriales comerciales. Las comunicaciones entre éstos y los equipos de cabecera (Minipc’s) se hacen mediante protocolos basados en Modbus y encriptados.

Cuando se requiere de comunicaciones inalámbricas internas usamos protocolos ZigBee que nos permiten crear redes malladas con posibilidad de cifrado. Un ejemplo de red mallada es la que creamos en el Huerto Solar de Carbonero el Mayor (Segovia) [Acceso al HMI con usuario y clave «demo»]

Gestión de seguidores conectados por ZigBee

El sistema de comunicación entre los equipos de campo y el servidor permite cerrar el acceso de las instalaciones al exterior e incluso prescindir de contratar una dirección IP Estática. Lo que confiere una seguridad total a la instalación local. Las comunicaciones con los dispositivos locales se hacen por canales seguros mediante nuestras pasarelas.

Las comunicaciones entre equipos y servidor

La comunicación entre los minipcs o los equipos de campo MVScada y el servidor se realiza directamente mediante una red virtual privada (VPN). Es decir, un túnel directo con el servidor que impide el acceso a intrusos.

Las instalación de campo está totalmente protegida al cerrar en el router todo acceso remoto. El minipc de la instalación pertenece a una red VPN que da el servidor. Las comunicaciones entre ambos van cifradas y protegidas dentro del túnel. El Minipc sólo se comunica con el servidor. Los equipos de campo sólo se comunican con el Minipc. Los usuarios se comunican con el servidor vía HTTPS, como se ha visto.

Así la instalación está completamente protegida, las comunicaciones de ésta con el servidor y las de los usuarios con el servidor también. No hay otras posibilidades de comunicación.

Cuando un usuario desea acceder a algunos servicios de la instalación fuera de MVScada (como las cámaras de videovigilancia o la lectura de contadores por parte de la distribuidora), si lo desean, se puede hacer a través de la pasarela MVScada del VPN, es decir, entrando al túnel VPN desde el servidor. Así las comunicaciones quedarán protegidas y los usuarios no modificarán su manera de trabajar.

En el caso de la red de equipos Bidgate IOT para Energibid el sistema es distinto ya que los equipos, cuando inician su conexión sólo se comunican con nuestro servidor de manera unidireccional, es decir no se permiten conexiones directas a los equipos, esto, que parece un inconveniente, es una ventaja ya que es el cliente el que inicia la conexión y el software de servidor el que maneja las respuestas con una programación dirigida a eventos. Es una comunicación directa entre equipo y servidor, con sólo la operadora M2M como intermediario sin acceso al resto de internet.